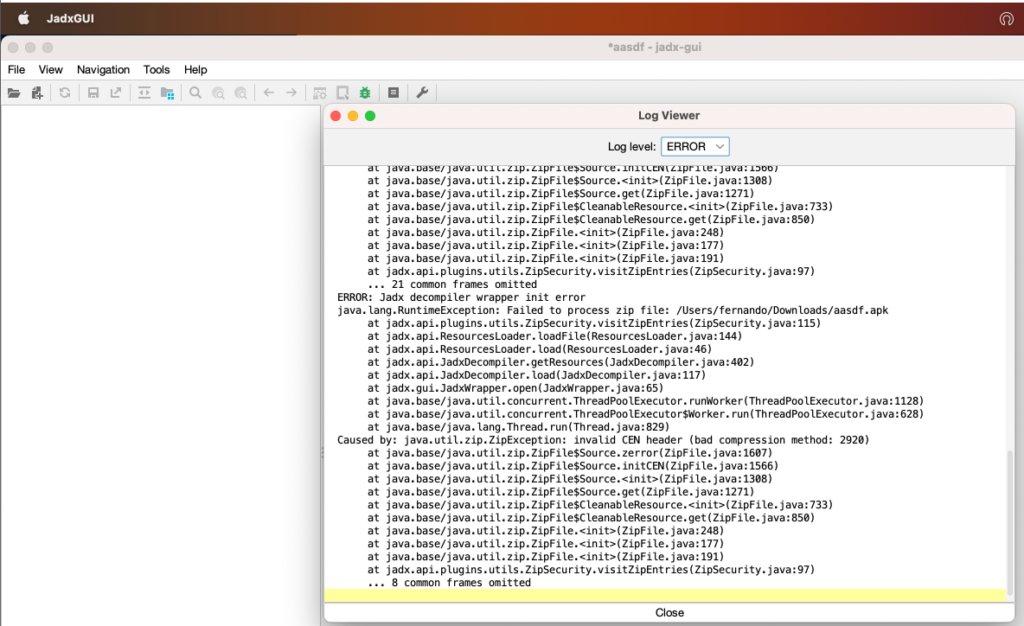

資安廠商 Joe Security 與 Zimperium 近期分析發現,有數千種 Android 惡意軟體的 APK 安裝檔,採用非正規的壓縮方式,能夠成功避開多種防毒防駭工具的偵測;而且採用這種方式的惡意 Android APK 數量持續增加。這些惡意軟體 APK 檔採用的壓縮方式,許多並未在 Android 系統中提供支援,也有一部分是非公開的壓縮演算法,或是經過大幅改寫,以致於無法使用公用解壓縮方式解壓。

據 Zimperium 的研究指出,市面上有至少 3,300 種 APK 使用這類特殊的壓縮方式,來規避防毒防駭機制的掃瞄;雖然許多 APK 都因此容易發生不穩定而當機的狀況,但 Zimperium 還是發現至少有 71 種惡意 APK 可在 Android OS 9 (API28) 版本上正常運作。

研究人員也表示,使用作業系統不支援或未知的壓縮演算法的 APK,無法在 Andoird 8 或先前版本上執行,但卻可在 Android 9 與後續版本上執行。另外,採用這種非正規的壓縮方式,駭侵者還可以使用超過 256 字元以上的檔名,這可造成許多惡意軟體分析工具無法執行。

研究人員指出,利用這種非正規的方式來壓縮 APK 檔,就能有效避開市面上多種 Android 平台上的防毒防駭軟體的靜態偵測機制,也能有效延緩資安廠商與研究人員分析惡意軟體並推出解決方案的速度。研究人員也說,目前這些變造壓縮方式的 Android APK 檔,均未在 Google Play Store 中上架,但很可能出現在第三方的 App Store 中。建議 Android 用戶避免下載安裝來路不明、非出自官方 Google Play Store 的 APK 檔案。