Microsoft 研究人員近日揭露多個中度嚴重性漏洞,影響廣泛使用的開源 VPN 方案 OpenVPN。這些漏洞可能危及全球無數路由器、電腦及智能裝置的安全。研究團隊指出,攻擊者若利用這些漏洞,可能執行遠端程式碼並提升權限,未經授權存取可能多達數百萬台裝置。他們展示了如何將這些漏洞串連,形成強大的攻擊序列,最終可完全控制受影響裝置。

複雜攻擊手法需要用戶認證

這種複雜的攻擊手法需要用戶認證,以及對 OpenVPN 架構的深入理解,突顯了實施強大安全措施的必要性。

OpenVPN 廣泛應用於多個平台

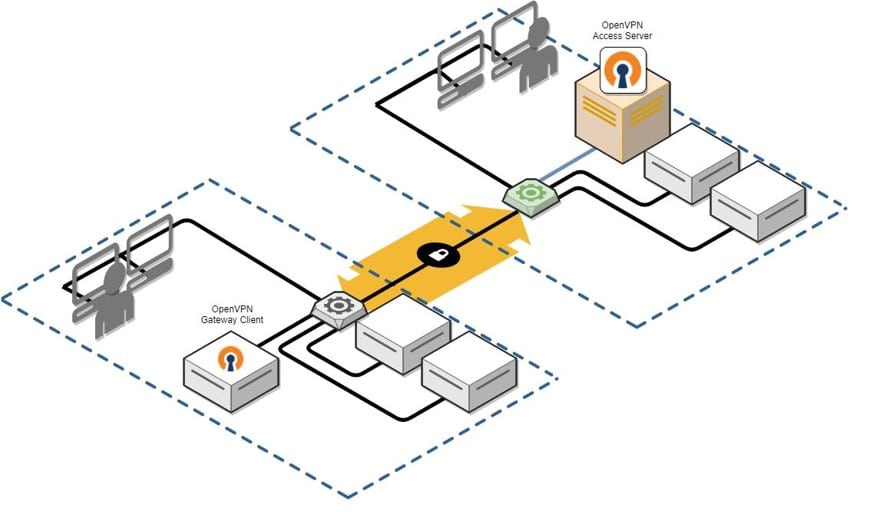

OpenVPN 在 Windows、iOS、macOS、Android 和 BSD 等多個平台上廣泛使用,是全球數千家企業的關鍵安全工具。這些漏洞影響 OpenVPN 2.6.9 和 2.5.9 以下所有版本,對未受保護的終端點和企業系統構成嚴重風險。

OpenVPN 已釋出修復版本

這些漏洞於 2024 年 3 月通過 Microsoft 的協調漏洞披露計劃報告,OpenVPN 已在最新版本(2.6.10 和 2.5.10)中修復。用戶應立即更新系統以降低潛在風險。

四個主要漏洞詳情

被披露的漏洞包括:

- CVE-2024-27459:可能導致 Windows 平台拒絕服務(DoS)和本地權限提升(LPE)。

- CVE-2024-24974:允許在 Windows 上未經授權存取。

- CVE-2024-27903:在 Android、iOS、macOS 和 BSD 平台上啟用遠端程式碼執行(RCE)和本地權限提升(LPE)。

- CVE-2024-1305:通過 Windows TAP 驅動程式導致拒絕服務(DoS)。

Microsoft 呼籲盡快更新系統

Microsoft 提供詳細的緩解策略,並強調應用最新修補程式的重要性。該公司也讚揚 OpenVPN 迅速回應並合作解決這些問題,再次強調負責任的漏洞披露對維護全球網絡安全的重要性。